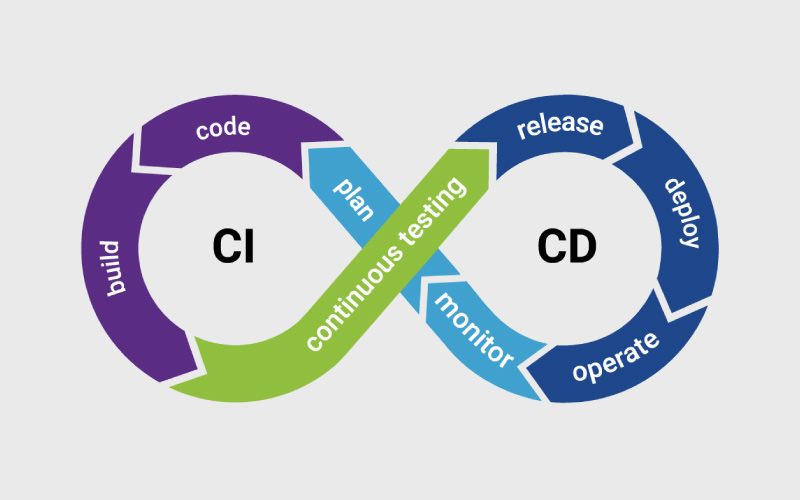

وقتی از دواپس صحبت میکنیم، عبارت تحویل و پیادهسازی مداوم یا همان CI/CD را زیاد میشنویم. در مقالههای قبلی درباره CI/CD، که در واقع سنگ بنای اصلی DevOps هستند، صحبت کردیم. CI و CD با معرفی اتوماسیون و نظارت در طول چرخه توسعه نرمافزار، ارزش زیادی در این زمینه ایجاد کردند. در این مقاله میخواهیم با ۱۰ تا از بهترین روشهای مدیریت سریع pipelineهای CI/CD آشنا شویم که بدون ایجاد مانع در امنیت، به استقرار یا چابکی توسعه نرمافزار کمک میکنند.

پایپلاینها در CI/CD

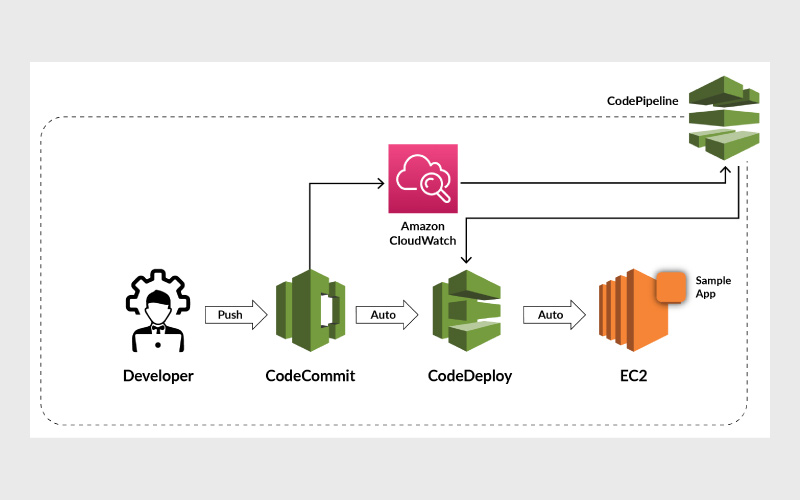

pipelineهای CI/CD به مجموعهای از مراحل گفته میشود که مهندسین نرمافزار، برای کار کردن روی تکههای کوچک کد از آن استفاده میکنند تا کارآمدی و بهرهوری را افزایش دهند.

شرایط پویا، خودکار و مبتنی بر تکنولوژی، به سرعت به یک محیط امن تبدیل میشود. مدیران امنیتی تلاش میکنند بین محافظت از پایپلاین و چابکی سیستم تعادل برقرار کنند. راه حل ایدهآل این است که امنیت را به صورت مستقیم در چرخه عمر توسعه ایجاد کنیم تا از احتمال نشت یا نقض امنیتی دادهها جلوگیری شود.

۱۰ روش کلیدی برای مدیریت و تامین امنیت CI/CD

در زیر فهرستی از ده روش برتر برای مدیریت امنیت CI/CD آمده است.

۱. شناسایی شکافهای امنیتی (تهدیدها)

اتصال فناوریهای مختلف به یکدیگر، خطرات امنیتی به همراه دارد. پایپلاینهای CI/CD به دلیل استفاده از تعداد زیادی ابزار اتوماسیون، نقاط اتصال زیادی با حساسیت بالا دارند.

محل رخ دادن تهدیدها را شناسایی کنید و با افزودن لایههای امنیتی بیشتر، از ایمن ماندن پایپلاین در محل این شکافها مطمئن شوید. هر چیزی که به خط تولید متصل میشود را به طور مرتب بهروزرسانی و پچ کنید. همچنین دستگاههایی را که استانداردهای امنیتی را رعایت نمیکنند، مسدود کنید.

۲. گیت (Git) امن

استفاده از سیستمهای کنترل نسخه مانند Git برای فرایندهای CI/CD ضروری هستند. پیکربندی نادرست Git فرصتی بسیار مناسب را برای مهاجمان فراهم میکند؛ زیرا حاوی کد منبع (source code) و حقوق مالکیت فکری (intellectual property) است. بیشتر وقتها مشخص شدن نقصها و آسیبپذیری در Git، باعث به وجود آمدن مشکلات زیادی میشود و عواقب جبران ناپذیری دارد.

برای پیشگیری از مشکلات احتمالی، از داشتن سیستم ایمنی کنترل نسخه، با احراز هویت دو مرحلهای مطمئن شوید؛ به توسعهدهندگان در مورد رویههای شرکت در رابطه با Git آموزش دهید و از فایل .gitignore به درستی استفاده کنید.

۳. بررسی قبل از commit یا ثبت کردن کدها

قبل از ذخیره کدها، حتما بررسیهای امنیتی را انجام دهید. افزونهها (پلاگین) IDE (اینترنت دانلود منجر) به شناسایی قسمتهای آسیبپذیر در کد منبع (source code) به صورت لحظهای، کمک میکنند.

سعی کنید هنگام کار، به خصوص با برنامهنویسان کمتجربه، از بررسی همتا (peer-reviewing) نیز استفاده کنید. برای برنامهنویسها، چکلیستهایی آماده کنید که به کمک آنها مشکلات مربوط به انطباق (compliance) را پیدا کنند و از امنیت دادهها مطمئن شوند. حتما بررسی کنید که هیچ گونه رمز عبور، کلید، توکن یا انواع دیگر دادههای مهم، به راحتی در کدها یا هارد کدها وجود نداشته باشد.

۴. مرور کردن commit کدها

هنگامی که کدها در repository قرار گرفت، دوباره آنها را مرور کنید. ابزارهای تجزیه و تحلیل استاتیک کد به ارائه و ایجاد بینش درباره commitها، درست کردن گزارشها و آماده کردن توصیههای مفید بدون اجرای برنامه کمک میکند.

از سیستمهای bug tracking استفاده کنید تا مطمئن شوید، مشکل پیدا و حل شده است. تاریخچه Git را برای پیدا کردن هر فعالیت مشکوک تجزیه و تحلیل کنید و بر اساس نتایج بدست آمده، اقدامات لازم را انجام دهید.

۵. نظارت پس از استقرار

یکپارچهسازی و نظارت مستمر پس از استقرار نرمافزار را فراموش نکنید. نظارت مستمر به پیدا کردن فعالیتهای ناخواسته کمک میکند و بینشهای ارزشمندی که مبتنی بر داده هستند را ارائه میدهد. همچنین برای پیدا کردن آسانتر فعالیتهای مشکوک، میتوانید داشبوردهایی با نمایش بصری و مکانیزم هشدار ایجاد کنید.

۶. اجرایی کردن مجوزها

با این که مجوزها (permission)، روند اجرای تستها را کند میکنند و اغلب به عنوان یک مزاحم تلقی میشوند، اما باید مطمئن شوید که این فرایندها و مجوزها تعریف شده و اجباری باشند. توسعهدهندگان باید جدایی وظیفه را به عنوان یک جنبه امنیتی حیاتی درک کنند.

برای حفظ تداوم انتقال پایپلاین، نقشهای دسترسی در هر repository و دادههای حداقلی مورد نیاز را فراهم کنید.

۷. ایمن کردن اعتبارنامهها

مطمئن شوید که از اعتبارنامههایی (credentials) که برای دسترسی به برنامههای مختلف توسعه استفاده میشود، به خوبی محافظت میکنید . گواهینامهها (certificates) به اشکال مختلف مانند توکنهای API، کلیدهای SSH، گذرواژهها و… ارائه میشوند. استفاده از گواهینامههایی که به درستی ایمن نشده باشند، منجر به سرقت و نقض دادهها میشوند.

۸. پاکسازی

در محیطهای سریع، اغلب قبل از انجام پاکسازی کامل به سراغ پروژه بعدی میروند. فراموش نکنید که هرگونه منبع موقتی مانند VMها، کانتینرها و فرایندها را خاموش کنید؛ برنامهها و ابزارهای اضافه را به طور منظم حذف کنید تا از به وجود آمدن نقاط پنهان با قابلیت دسترسی ناخواسته جلوگیری کنید.

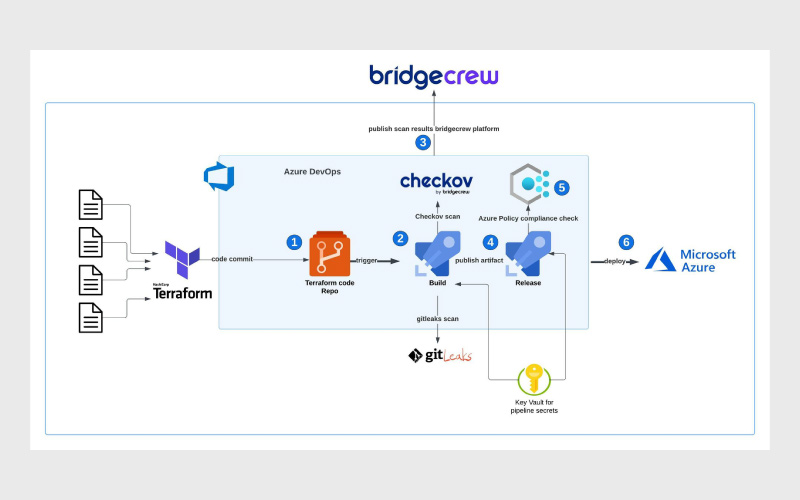

۹. پیادهسازی IaC در pipeline

Infrastructure-as-Code) IaC) یا زیرساخت به عنوان کد،به صورت خودکار به ایجاد یک محیط توسعه و تست پایدار کمک میکند. IaC به طور یکپارچه در پایپلاین DevOps ادغام میشود و به ایجاد پیکربندیهای مجدد و تنظیمات مقیاسپذیر کمک میکند.

۱۰. ارزیابی آسیبپذیری ابزارهای متنباز

استفاده از نرمافزارهای متنباز یا Open-Source در ساخت برنامهها ضروری است. با این حال این نرم افزارها، مستعد انجام تغییرات و بهروزرسانی کدها هستند. هنگامی که این کدها بهروزرسانیها میشوند، ممکن است باعث ایجاد مشکلات امنیتی شده و نرمافزاری را که به طور غیرمستقیم از آنها استفاده میکند نیز، تحت تأثیر قرار دهند.

با ردیابی مؤلفهها و فایلها با کمک ابزارهای مختلف، از نقاط آسیبپذیر نمافزارهای متنباز مطلع شوید. از برنامههای تجزیه و تحلیل ترکیبی نرمافزار و ردیابی باگها برای نظارت و ارزیابی کاستیهای احتمالی استفاده کنید.

جمعبندی

در این مقاله سعی کردیم، بهترین روشهای مدیریت امنیت CI/CD را به طور خلاصه و کاربردی مطرح کنیم. امیدواریم پس از خواندن این مقاله، ایدههای خوبی درباره عملکرد و اجرایی کردن امنیت CI/CD پیدا کرده باشید. در نهایت، بهترین راه حل شاید این باشد که توسعهدهندگان را با دستورالعملهای امنیتی گیج نکنید. در عوض، امنیت را به عنوان بخش خودکاری از فرایند توسعه در pipeline تعریف کنید.